社員T

社員T軽井沢さん、最近こんな問い合わせが増えているんですよ。

「VPNで社内ネットワークにつないでいるけど、本当に安全なのか不安」とか、「リモートワーク用にVPN機器を使っているけれど、乗っ取られる危険はないのか」といった内容です。

確かに、最近はVPN機器を狙った攻撃が非常に増えています。

特に「インターネットに公開されている機器」が狙われやすく、企業の規模に関係なく被害が出ています。

なるほど…。でもVPNって「安全に接続できる仕組み」というイメージだったので、まさか玄関口であるVPN機器そのものが狙われるとは思っていませんでした。

VPN通信自体は安全でも、VPN機器の脆弱性や設定不備を突かれて乗っ取られるケースが後を絶ちません。

そのため最近は、安全にリモートアクセスできる「だれリモ」のような仕組みを選ぶ企業も増えています。

VPN機器の乗っ取りとは何か

攻撃者がVPN機器を狙う理由

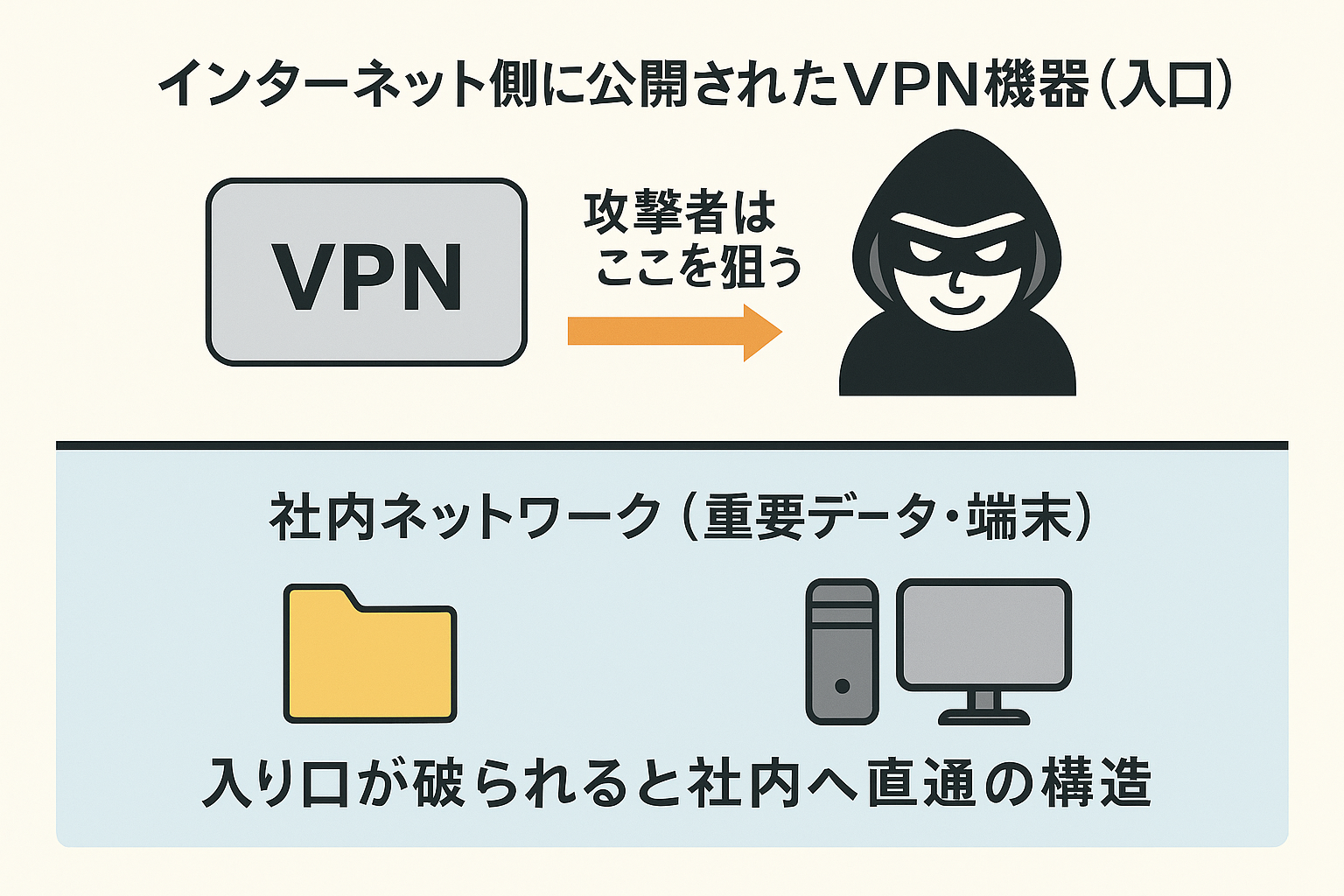

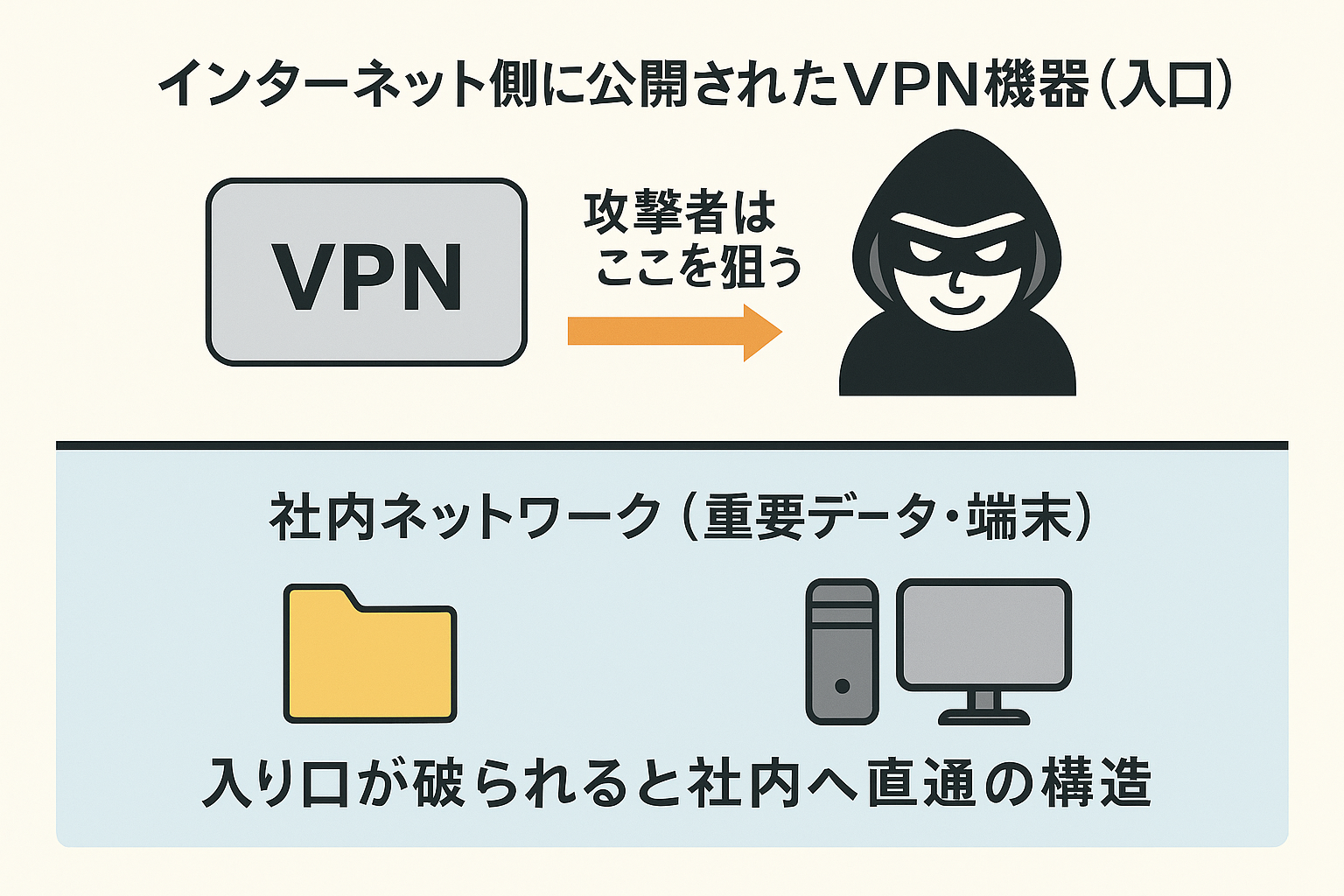

VPN機器は社外と社内をつなぐ「入口」であり、ここを突破されると社内ネットワークに直接侵入される可能性があります。

そのため、攻撃者にとって最も効率がよく、効果の大きい侵入ポイントとなっています。

VPN機器が攻撃される主な原因

- インターネットに常時公開されている

- 古いファームウェアを放置している

- 初期パスワードのまま運用している

- ID/パスワード認証のみで、多要素認証(MFA)がない

- ログ監視不足で、異常なアクセスに気づけない

もしVPN機器が乗っ取られたら起こること

被害内容一覧

| 被害内容 | 説明 |

|---|---|

| 社内ネットワークへの侵入 | VPN機器突破により、社内のサーバや端末など内部資産へアクセス可能になる |

| ランサムウェア感染 | ファイルやサーバが暗号化され、業務停止や金銭要求に発展する |

| 情報流出 | 顧客情報や機密データ、各種アカウント情報などが盗まれる |

| 踏み台化(中継化) | 他社への攻撃の中継に使われ、自社のIPアドレスが悪用される |

| 長期潜伏 | 侵入後、数ヶ月にわたって不正利用されるケースも多い |

VPN機器を選ぶときに本当に確認すべきポイント

VPNは「つながれば安心」というものではありません。

むしろ、最近の攻撃傾向を見ると、VPNの選び方によって安全性が大きく変わると言えます。

VPN機器を選ぶ際に、特に重要となるポイントは次の5つです。

1. 「公開される入口」がどれだけ広いか

VPNは構造上、インターネット側に入口を設置する必要があります。

この部分が攻撃者に狙われるため、入口の公開範囲や防御の仕組みが重要になります。

2. 脆弱性パッチの提供速度

メーカーによっては脆弱性への対応が遅かったり、

古いモデルが早めにサポート対象外になってしまうケースもあります。

どのくらいの頻度でアップデートが提供されているかを確認しておく必要があります。

3. 運用管理の負荷

設定の難易度、ログの取得・監視、ファームウェア更新など、

運用が重いほど「忙しくて対応できない」状態が生まれやすく、結果的にリスクが高まります。

4. 認証方式の強さ

IDとパスワードだけに依存した古いVPN機器は、総当たり攻撃やパスワード漏えいに弱いまま使われていることが少なくありません。

多要素認証(MFA)や端末制限が利用できるかは必ずチェックしたいポイントです。

5. 侵害されたときの影響範囲

VPNは「入口を突破されたら社内ネットワークへ直通」になりやすく、一度侵害されると被害が一気に広がる可能性があります。

万が一突破された場合に、どこまでアクセスできてしまう設計なのかも重要です。

このように、VPNを安全に運用するには本来多くの検討が必要ですが、実際には小さな企業ほど運用負荷が大きく、現場が回らないという課題があります。

そこで最近は、

「入口をインターネットに公開しない」、

「機器運用の手間を極力なくす」

といった方式のサービス(だれリモなど)を選ぶ企業が増えています。

だれリモが選ばれる理由

ゼロ設定・ゼロ情シス設計によるヒューマンエラーリスクの低減

「だれリモVPN」は「専門知識ゼロ・設定変更ゼロ」をコンセプトに設計されています。

VPNサーバーの設定、証明書管理、ポート開放といった手動構成が不要です。これにより以下のようなリスクを防ぎます。

- 不適切なポート設定による外部アクセスの露出

- 自己署名証明書や期限切れ証明書の放置

- 管理者権限を持つユーザーの誤操作

つまり、「だれリモVPN」は人的要因によるセキュリティ事故を設計段階から回避しています。

クラウド連携型・固定IP付与によるアクセス制御の明確化

「だれリモVPN」は固定IPアドレス付与サービス(Glocal VPN)と連携し、クラウド側で一元的にアクセス元を制御します。これにより:

- 社内ネットワークやクラウドサービス側でIPベースのアクセス制限(ゼロトラスト構成の一部)が容易

- 証明書ベース+ユーザー認証に加え、IP固定によるレイヤー3制御が可能

VPN利用端末を明確に特定できるため、認証強度が物理・論理両面で強化されます。

クライアントレスに近い操作性と暗号化の自動化

「だれリモVPN」はクラウド上で暗号化トンネルを自動生成し、端末側にはほぼ設定不要のアプライアンス設計(いわゆる“置くだけVPN”)を採用しています。

- 常に最新の暗号スイート(TLS 1.3相当)を利用

- 手動更新や設定漏れを排除

- 利用端末のOS更新に伴う互換性トラブルを最小化

なるほど!「だれリモVPN」は、“簡単なのにしっかり守る設計”なんですね!

そうなんです。複雑な設定をなくしても、設計そのものが安全だからこそ信頼されているんです。

だれリモの主なメリット

- インターネット側に機器を公開しないため、攻撃面を大幅に削減できる

- 多要素認証・端末認証などのセキュリティ強化を組み込みやすい

- 機器管理やパッチ適用などの運用負荷を軽減できる

- 接続ログや利用状況をクラウド側で可視化・管理しやすい

- 万が一侵害が発生しても、横移動されにくい構造を取りやすい

グローカルネットが提供するリモートアクセスVPN『だれリモVPN』なら

初期費用0円・初月0円・契約期間なしでお試しできます。

導入前チェックリスト

現在のVPN運用が次の項目に当てはまっていないかを確認してみてください。

| チェック項目 | 内容 |

|---|---|

| VPN機器の公開状態 | インターネット側に管理画面やサービスが露出していないか |

| パスワード設定 | 初期設定のまま、または推測されやすいパスワードを使っていないか |

| アップデート状況 | 最新ファームウェアやセキュリティパッチが適用されているか |

| MFA(多要素認証) | 全ユーザーで有効化されているか |

| ログ監視 | 異常なアクセスを検知し、アラートできる仕組みがあるか |

| 運用負荷 | 担当者が機器管理・設定変更・監視で疲弊していないか |

上記のうち一つでも不安がある場合、だれリモのような仕組みを導入し、「入口を公開しない」設計に切り替える価値があります。

まとめ

VPN機器の乗っ取りは、すでに多くの企業で現実に起きている脅威です。

特に「インターネットに公開された入口」という構造が攻撃者に狙われやすく、運用が追いついていない企業ほどリスクが高まります。

だれリモは、入口そのものを外に見せないことで攻撃対象を減らし、安全かつ低負荷なリモートアクセス環境を実現します。

これからのリモートアクセスは、単にVPN機器を設置するだけでなく、

「公開しない」「狙われる入口を減らす」という考え方が重要です。

現在の環境に少しでも不安がある場合は、だれリモのような仕組みへの切り替えを検討してみてください。

グローカルネットが提供するリモートアクセスVPN『だれリモVPN』なら

初期費用0円・初月0円・契約期間なしでお試しできます。

グローカルネットでは、電子通信事業者としての経験を活かしたさまざまなサービスを提供中です。

繋ぎ方が分からないなどのお問合せも日本人スタッフが対応します。

お気軽にお問合せください。

オンプレミス環境でも導入できるリモートアクセスVPN『だれリモVPN』の詳細はこちら

ネット環境を問わない『固定IPアドレス付与サービス』の詳細はこちら

海外から日本の動画が見られる『動画視聴VPN』の詳細はこちら

大容量クラウド型モバイルWiFiルーター『Glocal WiFi』の詳細はこちら

日本でも海外でも使える通信『Glocal eSIM』の詳細はこちら

通信商材に特化した通販サイト『GlocalShop』の詳細はこちら

広告カットでスムーズ再生!『Glocal ADクリーナー』の詳細はこちら

#VPN #だれリモ #Glocalnet #グローカルネット